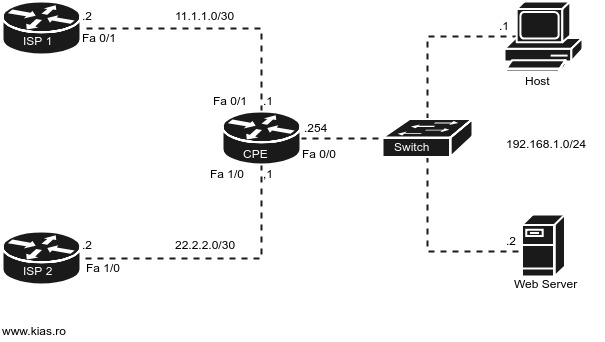

Presupunem ca avem in management un router prin care ne-am conectat la doi provideri de servicii acces internet. In LAN avem cativa utilizatori al caror trafic dorim sa il rutam printr-un ISP si niste servere al caror trafic dorim sa il scoatem prin celalalt ISP.

Scenariul propus functioneaza atat in cazul in care folosim un singur domeniu de broadcast pentru LAN, cat si in cazul in care segregam traficul L2 in VLAN-uri (servere si hosturi). La pasul respectiv, voi specifica modificarile de config ce trebuie facute atunci cand vrem sa implementam in acest mod.

Scenariul propus functioneaza atat in cazul in care folosim un singur domeniu de broadcast pentru LAN, cat si in cazul in care segregam traficul L2 in VLAN-uri (servere si hosturi). La pasul respectiv, voi specifica modificarile de config ce trebuie facute atunci cand vrem sa implementam in acest mod.

Dorim ca traficul PC-ului sa plece catre ISP 1, iar traficul serverului sa plece prin ISP 2.

Fiind vorba despre un web server si avand o topolgie cu NAT, vom dori sa forwardam portul 80 pe CPE.

Fiind vorba despre un web server si avand o topolgie cu NAT, vom dori sa forwardam portul 80 pe CPE.

Clientii din LAN au rute default prin CPE, iar pe fiecare dintre routerele prin care simulez ISP-urile am configurat cate o interfata loopback cu adresa 8.8.8.8/32.

Configuratia urmatoare este prezenta pe CPE.

Pas 1

In primul rand trebuie sa ne gandim la mijloacele pe care le avem la dispozitie pentru a identifica traficul.

Primul si cel mai la indemana ar fi ACL-urile, apoi prefix-list-urile. Pentru simplitate, voi dori sa identific traficul prin ACL-uri.

Definesc un ACL standard named care sa permita traficul de la Host:

Standard IP access list HOST

10 permit 192.168.1.1

Definesc un ACL standard named care sa permita traficul de la Server:

Standard IP access list SERVER

Standard IP access list SERVER

10 permit 192.168.1.2

Pas 2

In continuare voi configura un route-map cu doua statement-uri de tip permit, in care voi spune ca pentru sursa identificata prin ACL-ul la care fac referire sa setez IP next-hop adresa ISP-ului prin care doresc sa trimit traficul. Acest route-map il vom aplica pe interfata de LAN pentru a procesa traficul inbound.

Daca segregam traficul L2 in VLAN-uri, am fi utilizat subinterfete, iar in acest scenariu foloseam doua route-map-uri cu cate un statement de tip permit pe care le aplicam fiecare pe subinterfata dorita.

route-map TO_ISP, permit, sequence 10

In continuare voi configura un route-map cu doua statement-uri de tip permit, in care voi spune ca pentru sursa identificata prin ACL-ul la care fac referire sa setez IP next-hop adresa ISP-ului prin care doresc sa trimit traficul. Acest route-map il vom aplica pe interfata de LAN pentru a procesa traficul inbound.

Daca segregam traficul L2 in VLAN-uri, am fi utilizat subinterfete, iar in acest scenariu foloseam doua route-map-uri cu cate un statement de tip permit pe care le aplicam fiecare pe subinterfata dorita.

route-map TO_ISP, permit, sequence 10

Match clauses:

ip address (access-lists): HOST

Set clauses:

ip next-hop 11.1.1.2

Policy routing matches: 0 packets, 0 bytes

route-map TO_ISP, permit, sequence 20

Match clauses:

ip address (access-lists): SERVER

Set clauses:

ip next-hop 22.2.2.2

Policy routing matches: 0 packets, 0 bytes

Aplicam route-map-ul pe Interfata spre LAN.

interface FastEthernet0/0

interface FastEthernet0/0

description LAN

ip address 192.168.1.254 255.255.255.0

ip nat inside

ip virtual-reassembly in

ip policy route-map TO_ISP

Pas 3

Pentru ca setup-ul sa fie complet si functional, este nevoie sa configuram NAT-ul.

Interfetele spre ISP-uri le vom configura de tip ip nat outside, iar interfata spre LAN, ip nat inside.

Pentru web server vom configura NAT static facand forward la portul 80, iar pentru restul clientilor vom configura un ACL prin care permitem toata clasa din LAN (/24). ACL-ul acesta il vom folosi pentru a face match pe el intr-un route-map, in care de asemenea vom face match pe interfata spre ISP-ul prin care dorim sa iesim. Route-map-ul il folosim apoi pentru a configura NAT cu overload pe interfata spre ISP-ul dorit.

Pentru ca setup-ul sa fie complet si functional, este nevoie sa configuram NAT-ul.

Interfetele spre ISP-uri le vom configura de tip ip nat outside, iar interfata spre LAN, ip nat inside.

Pentru web server vom configura NAT static facand forward la portul 80, iar pentru restul clientilor vom configura un ACL prin care permitem toata clasa din LAN (/24). ACL-ul acesta il vom folosi pentru a face match pe el intr-un route-map, in care de asemenea vom face match pe interfata spre ISP-ul prin care dorim sa iesim. Route-map-ul il folosim apoi pentru a configura NAT cu overload pe interfata spre ISP-ul dorit.

Configurare NAT static pentru Server:

ip nat inside source static tcp 192.168.1.2 80 22.2.2.1 80 extendable

ip nat inside source static tcp 192.168.1.2 80 22.2.2.1 80 extendable

Configurare ACL:

Standard IP access list NAT

Standard IP access list NAT

10 permit 192.168.1.0, wildcard bits 0.0.0.255

Configurare route-map:

route-map ISP1, permit, sequence 10

Match clauses:

ip address (access-lists): NAT

interface FastEthernet0/1

Set clauses:

Policy routing matches: 0 packets, 0 bytes

Configurare NAT:

ip nat inside source route-map ISP1 interface FastEthernet0/1 overload

ip nat inside source route-map ISP1 interface FastEthernet0/1 overload

Verificare:

Host#trace 8.8.8.8

Type escape sequence to abort.

Tracing the route to 8.8.8.8

VRF info: (vrf in name/id, vrf out name/id)

1 192.168.1.254 44 msec 44 msec 48 msec

2 11.1.1.2 44 msec 48 msec 52 msec

Server#trace 8.8.8.8

Type escape sequence to abort.

Tracing the route to 8.8.8.8

VRF info: (vrf in name/id, vrf out name/id)

1 192.168.1.254 44 msec 48 msec 48 msec

2 22.2.2.2 48 msec 44 msec 48 msec

Pentru a verifica daca portul 80 e forwardat, folosim comanda ip http server pe Server, apoi pe routerul ISP2 facem telnet pe IP-ul interfetei CPE-ului specificand portul 80.

ISP2#telnet 22.2.2.1 80

ISP2#telnet 22.2.2.1 80

Trying 22.2.2.1, 80 ... Open

Observam ca primim “Open” adica portul e forwardat.

Suplimentar, putem face captura de trafic pe linkul dintre Server si switch.

Server#ping 8.8.8.8

Suplimentar, putem face captura de trafic pe linkul dintre Server si switch.

Server#ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 44/49/72 ms

Niciun comentariu :

Trimiteți un comentariu